- Мар 22, 2022

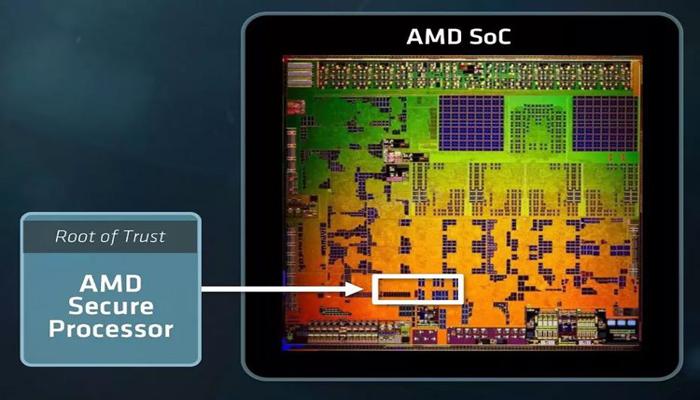

Все amd zen оказались уязвимы перед аппаратными закладками amd secure processor не спасает

- Источник:

- Дата: Авг 13, 2021

- Просмотры: 349

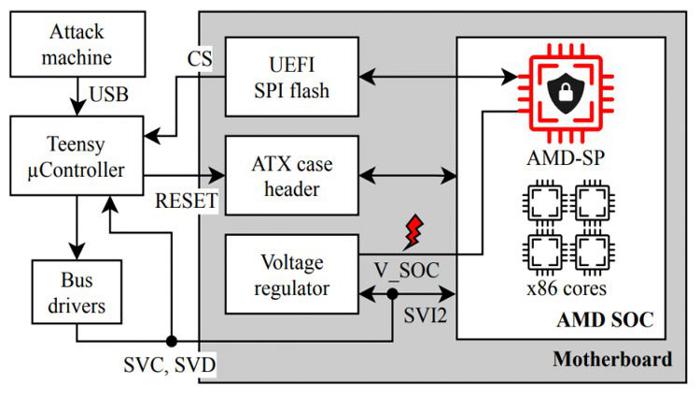

Группа исследователей из Корнельского университета показала, как просто подсадить жучок на материнскую плату для любого из процессоров на ядрах AMD Zen всех актуальных поколений. Копеечное оборудование позволяет обмануть встроенный в процессоры ARM-блок безопасности AMD Secure Processor (SP) и взять компьютер и потоки данных под полный контроль. Программных патчей для устранения этой уязвимости нет и не будет. Необходимо менять саму архитектуру Secure Processor.

Представленный вариант уязвимости не несёт опасности для большинства обычных пользователей, но создаёт угрозу для облачных провайдеров и крупных организаций. Для его реализации требуется физический доступ к оборудованию (материнским платам), чем располагает технический персонал. И особенно неприятно, что программными средствами вычислить жучок не получится он не использует эксплойты или иные механизмы программного внедрения зловредов. Сервер сразу переходит под контроль злоумышленника вплоть до подделки всей внутренней телеметрии.

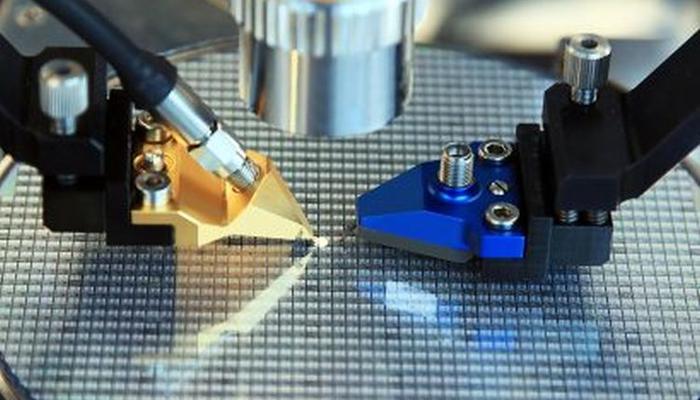

Обнаруженная уязвимость реализуется с помощью управляемого сбоя питания блока безопасности SP в составе процессора AMD Zen, Zen 2 или Zen 3. Злоумышленник подключает свой контроллер к шине регулятора напряжения, управляющего питанием процессора, и к линии сброса процессора по питанию. После настройки контроллер автоматически инициирует скачки напряжения на шине питания регулятора напряжения. Благодаря этому при удачном для взломщика исходе блок SP признаёт фейковый ключ доверенным и позволяет процессору загрузить модифицированную прошивку, подписанную этим ключом. Если этого не происходит, то контроллер направляет сигнал на сброс процессора по питанию и всё начинается снова, пока ключ злоумышленника не будет признан доверенным. Утверждается, что эта техника срабатывает всегда, хотя время ожидания может колебаться от нескольких минут до часа.

По словам исследователей, представленная методика увеличивает время загрузки сервера, и это можно заметить, но для корпоративных систем с огромным объёмом памяти такое изменение способно ускользнуть от внимания администраторов. Чтобы защититься от этой угрозы, компании AMD необходимо встроить в свой блок безопасности SP механизмы для защиты от манипуляции напряжением. В противном случае серверы на процессорах AMD будут оставаться уязвимыми, чем может воспользоваться иностранная разведка, конкуренты или вымогатели. Чуть подробнее о технологии взлома можно прочесть по этой ссылке.